Descripción

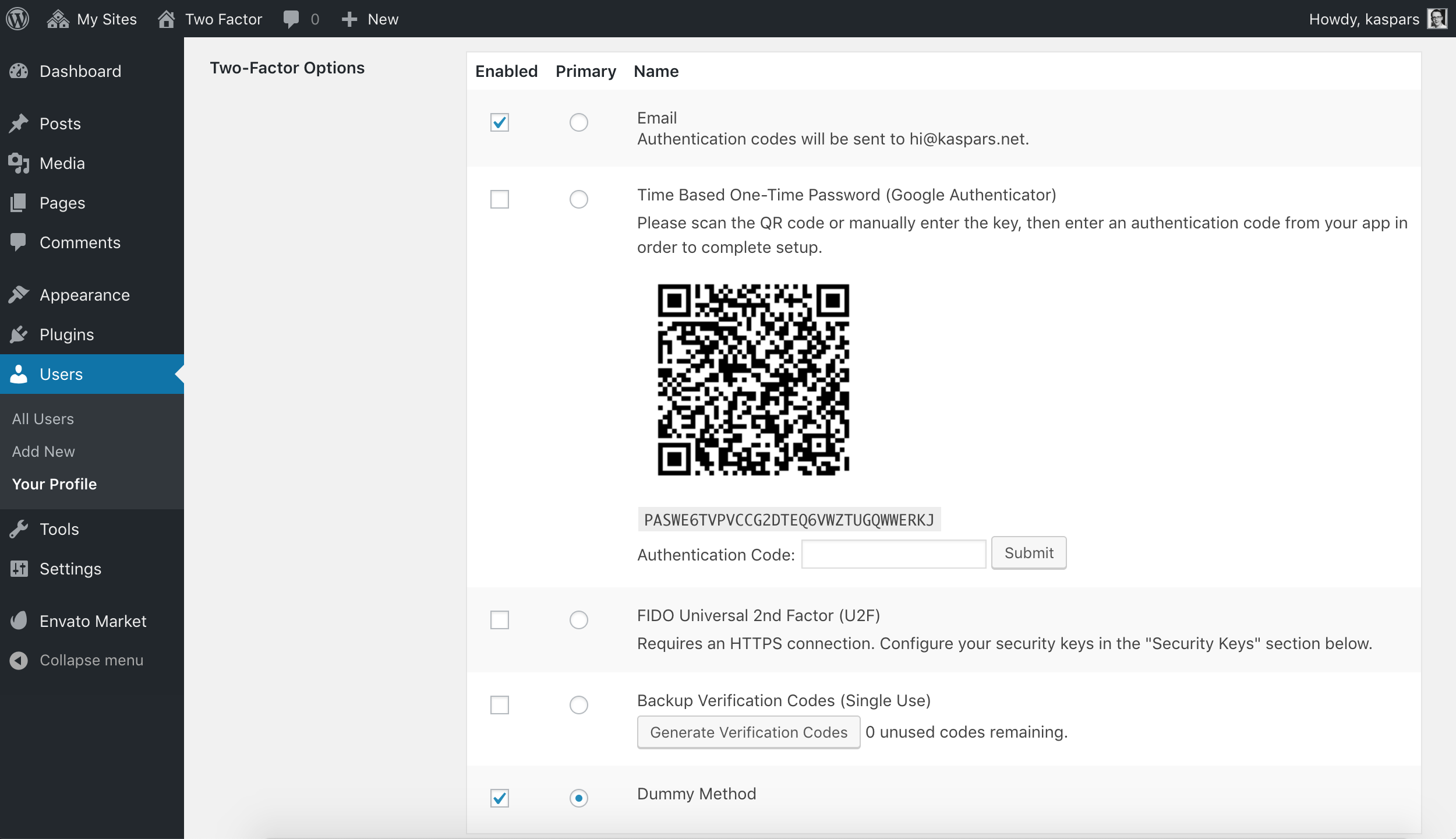

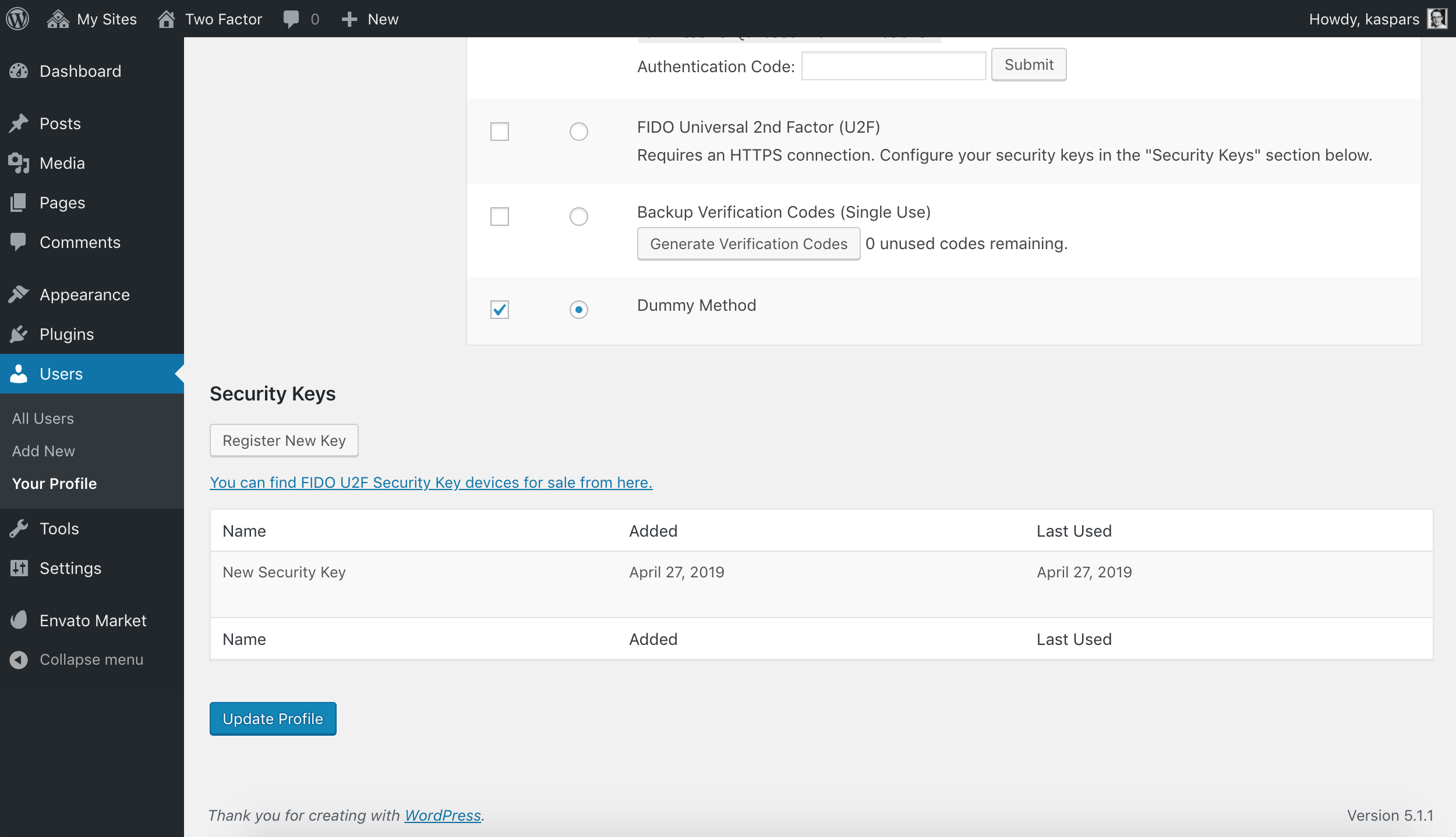

Usa la sección «Opciones de Two-Factor» en «Usuarios» → Tu perfil» para activar y configurar en tu cuenta uno o varios proveedores de identificación de dos factores:

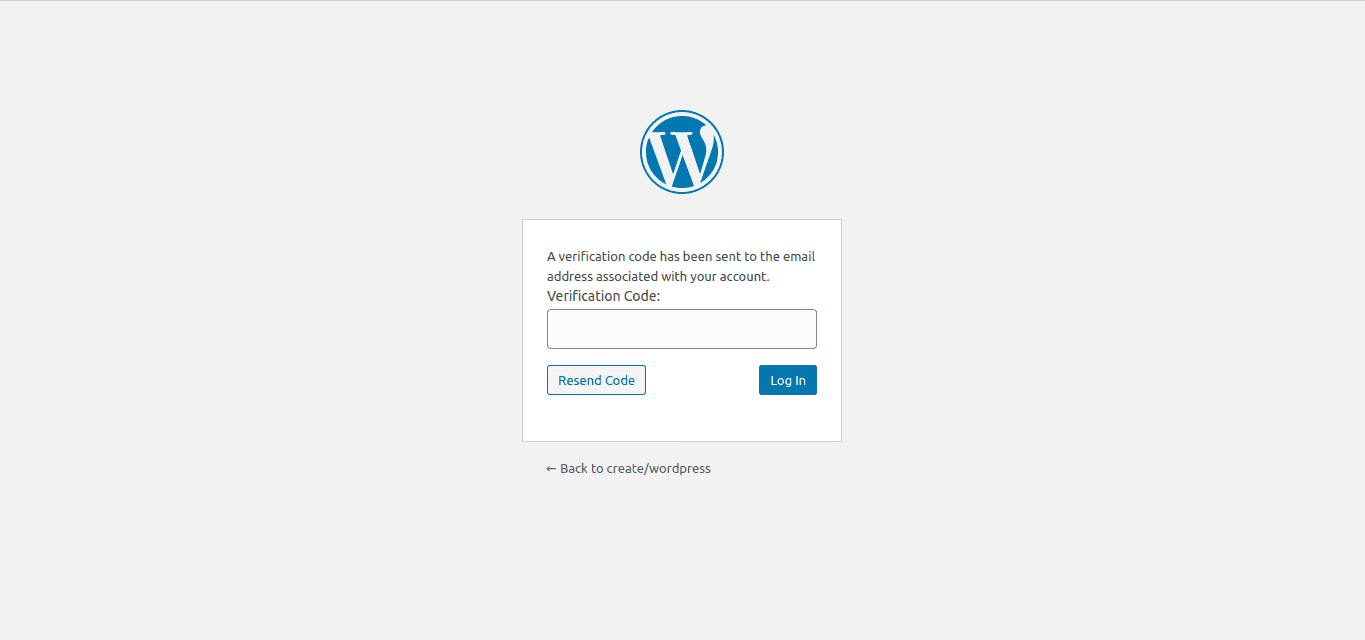

- Enviar por correo electrónico los códigos

- Contraseñas de un solo uso basadas en tiempo (TOTP)

- FIDO doble factor universal (U2F)

- Códigos de respaldo

- Método ficticio (solo con fines de prueba)

Para más antecedentes, consulta esta entrada.

Acciones y filtros

Aquí hay una lista de ganchos de acción y filtro proporcionados por el plugin:

- El filtro

two_factor_providersanula los proveedores de dos factores disponibles, como el correo electrónico y las contraseñas de un solo uso basadas en el tiempo. Los valores del array son nombres de clases PHP de los proveedores de dos factores. - El filtro

two_factor_enabled_providers_for_useranula la lista de proveedores de dos factores activados para un usuario. El primer argumento es un array de nombres de clases como valores de proveedores activados, el segundo argumento es el ID del usuario. - La acción

two_factor_user_authenticated, que recibe el objeto de conexiónWP_Usercomo primer argumento, para definir el usuario registrado justo después del flujo de trabajo de identificación. - El filtro

two_factor_token_ttlanula el intervalo de tiempo en segundos que un token de correo electrónico es tenido en cuenta después de la generación. Acepta el tiempo en segundos como el primer argumento y el ID del objetoWP_Userque está siendo identificado.

Capturas

FAQ

-

How can I send feedback or get help with a bug?

-

The best place to report bugs, feature suggestions, or any other (non-security) feedback is at the Two Factor GitHub issues page. Before submitting a new issue, please search the existing issues to check if someone else has reported the same feedback.

-

Where can I report security bugs?

-

The plugin contributors and WordPress community take security bugs seriously. We appreciate your efforts to responsibly disclose your findings, and will make every effort to acknowledge your contributions.

To report a security issue, please visit the WordPress HackerOne program.

Reseñas

Colaboradores y desarrolladores

«Two-Factor» es un software de código abierto. Las siguientes personas han colaborado con este plugin.

Colaboradores«Two-Factor» ha sido traducido a 33 idiomas locales. Gracias a los traductores por sus contribuciones.

Traduce «Two-Factor» a tu idioma.

¿Interesado en el desarrollo?

Revisa el código , echa un vistazo al repositorio SVN o suscríbete al registro de desarrollo por RSS.

Registro de cambios

Ver el historial de versiones.